t;流氓软件"、"自动打开"等关键词,一旦发现则停止向该用户推广,以规避曾搜索过此类内容的用户。访问网址:匹配历史记录中访问网址中是否存在以下内容,若存在则会选择不推广。· 技术类网址:例如 bbs.pediy.com(看雪)、www.52pojie.cn(吾爱破解)等网址。· 投诉类网址:例如 www.12315.cn(全国 12315 平台)、www.bj315.org(北京市消费者协会)等网址。· 传播平台类网址:例如 weibo.com(微博) 与 www.zhihu.com(知乎)等网址。· 值得注意的是,在劫持浏览器的过程中,会对用户是否访问过周鸿祎的微博进行检测,若检测结果为已访问,则不会进行推广。

检测历史记录

需规避的标题或链接部分脚本会运用反向规避策略,对用户是否存在玩游戏、观看视频、使用搜索引擎、下载软件等正常浏览行为进行检测。若用户的历史记录中缺乏这些常规活动的痕迹,便会将其判定为非正常用户(例如处于安全分析环境中的用户、测试账号等),并停止推广操作。

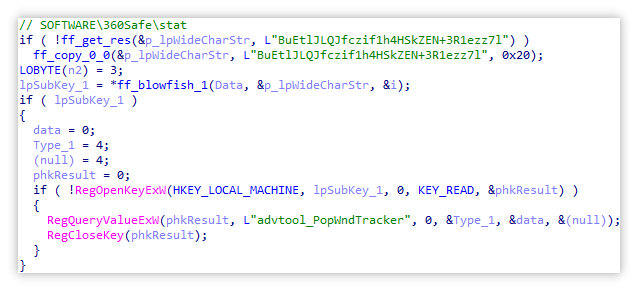

标题列表和链接列表4.2.3 安装软件检测安装软件检测:通过遍历 HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionUninstall 注册表路径检测当前电脑已安装的软件。杀毒软件检测:系统会检测杀毒软件的安装情况,包括火绒、卡巴斯基、360安全卫士等。检测结果在不同脚本中会触发不同的处理逻辑。例如,主页防护模块的更新脚本采用反向逻辑:只有检测到杀毒软件时才会继续更新,若未检测到则不更新。

规避杀毒软件技术软件检测:系统会检测是否安装了 IDA、Visual Studio、Fiddler 等技术分析和开发工具,若检测到则停止推广,以规避技术人员和安全研究人员。

技术软件列表4.2.4 进程检测检测进程名:通过进程名检测是否运行开发、调试、分析软件等技术性程序。

检测进程名检测窗口类名:系统通过检测窗口类名来识别控制面板并进行规避。该窗口检测逻辑与 DirectX 强力修复软件中的 wsadd.pln 模块实现方式一致。(文章《流氓联盟欺软怕硬,多链路恶意推广》中检测控制面板窗口的逻辑,相关链接见文末。)

检测窗口类名4.2.5 任务栏图标个数检测

系统会检测任务栏图标数量是否大于等于5个,以此规避常驻进程较少的测试环境或虚假用户。右下角任务栏图标个数检测4.2.6 冷却时间

浏览器插件安装脚本采用延迟触发机制:脚本每天尝试执行一次,但需要在软件安装7天后才会真正执行安装操作,且每次成功安装后还有180天的冷却期。冷却时间任务栏图标推广脚本,会根据软件安装时长设置不同的冷却期。以鲁大师为例:其官网渠道需等待24小时后才会进行推广,而 lx_store(联想应用商店)渠道则无冷却期,安装后会立即推广。

不同渠道不同冷却时间4.2.7 浏览器插件检测利用浏览器插件清理模块进行插件检测:系统会检测浏览器中是否安装了淘客助手类插件,若检测到有则会停止推广,避免向推广从业者投放。

需要规避的浏览器插件 ID4.2.8 其他系统检测、随机概率、控量:

系统、概率、控量规避屏蔽广告设置:规避设置了屏蔽广告弹窗选项的用户。

规避设置付费用户与反馈用户检测:

付费用户与反馈用户浏览器 F12 开发者工具检测:

开发者工具检测4.3 推广手段主要的推广手段:1. 根据云控配置下载 Lua 脚本执行:Lua 推广脚本的主要功能包括:下载并加载"浏览器插件安装模块"、通过任务栏图标闪烁推广"传奇"页游、下载并更新自身组件。2. 根据云控配置浏览器网页劫持:根据测试中获取到的云控配置,推广模块会进行多种流量劫持操作。例如,识别到用户访问京东链接时会额外跳转至红包领取页面以获取推广佣金;识别百度搜索链接时会在URL中添加 tn 渠道标识参数以获取搜索推广分成;以及其他类似的流量劫持变现行为。

浏览器静默劫持(京粉佣金静默推广)1. 根据云控配置弹窗安装软件:根据测试中获取到的云控配置下载 LionProtect、SecretCipher 等软件。2. 根据云控配置浏览器弹出百度搜索框与"传奇"页游框:若用该百度搜索框搜索内容会带有渠道标识。3. 浏览器弹窗安装:测试中发现弹窗出现在浏览器右下角,点击则会立即安装。4. 其他:锁定浏览器主页、推广自身小工具。下文将与之前发布的 DirectX 强力修复分析报告《流氓联盟欺软怕硬,多链路恶意推广》进行对比分析。4.3.1 Lua 脚本执行RunExtention.tpi 为 Lua 脚本执行器,利用 Basic.tpi 模块导出函数 GetLuaExplain 获取 Lua 解释器进行解释执行。其与 DirectX 强力修复分析报告中的 runext.pln 插件类似,都是通过 0x1401 和 0x1402 消息数据传输,也同样拥有 EventId(控制脚本执行方式) 、缓存和下载以及执行的机制。(详见《流氓联盟欺软怕硬,多链路恶意推广》文章中 runext.pln 脚本执行模块章节,相关链接见文末。)原先 DirectX 强力修复中脚本种类主要有弹窗推广与任务栏闪烁推广,但在此次鲁大师分析中发现还有 Dll 下载与加载和组件更新类脚本。4.3.1.1 DLL 下载与加载该类样本具备下载并加载任意DLL的能力。本次发现的云控配置即利用该功能分发浏览器插件安装模块,目前仅在鲁大师环境中观测到此类脚本。该浏览器插件安装模块支持 Chrome、Edge、Firefox、360安全浏览器等主流平台。所安装插件多为日历、记事助手等日常工具,但其中暗藏篡改URL参数及页面重定向功能。

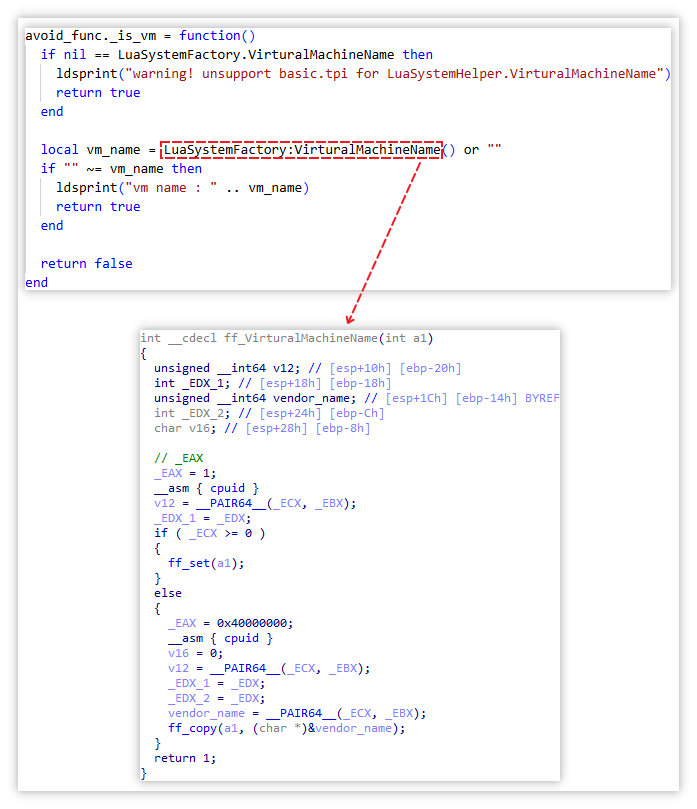

浏览器支持列表该脚本会先通过 80% 随机概率、冷却检测、付费用户检测、技术程序检测、虚拟机检测、杀毒软件检测、控量、浏览器支持检测、历史记录检测、浏览器插件等检测,若全部通过则开始安装插件。其中浏览器插件的检测是通过脚本中插件清理模块(bp_clean)中的 CheckPluginExist 函数进行检测,其中原理是遍历上述浏览器支持列表中所有 extensions 插件文件夹,检测其中是否有指定插件 ID,本次所规避的是淘客助手类浏览器插件(aokheaddinafdmjphkjlnachkejgleao)。

规避浏览器插件 Lua 脚本

检查浏览器插件是否存在随后开始安装插件,利用的是插件安装模块(bp_deploy)中 install 导出函数,随后传入参数 hvsLi6Wy|118.190.130.219,以获取插件数据,随后发现该域名与小鸟壁纸相关。

域名信息随后发送http://118.190.130.219:8107/dcp/browser/cV2?param=加密({"i":"60D2984F-487F-429d-B3F8-62E76030699E","p":"hvsLi6Wy","s":0,"t":1762314116,"v":"1.2.5.22"}) 获取插件数据,其中字段 p的值决定所获取的云控配置,当值为 hvsLi6Wy 时,返回数据中插件下载地址所属域名的备案信息为“上海灸烈网络科技有限公司”。

插件数据随后开始下载并将插件安装完成后,其background.js作为推广脚本,会在用户访问网页时执行参数添加或页面重定向等操作,以实现推广目的。当用户使用百度搜索时,插件会自动设置tn参数。其参数值通过访问http://114.116.10.0/dcp/browser/uc?t={时间戳},随后从获取到的云控配置中的百度配置中获取渠道标识。

百度搜索时设置渠道标识

云控配置还有京东和其他网址会通过 http://dg.fireemulator.com/dcp/browser/rc,获取重定向链接,即为京粉佣金推广链接。

获取重定向链接4.3.1.2 任务栏闪烁推广该类脚本经常用于推广"传奇"微端,以闪烁图标诱导用户点击,随后规避软件并进行网页弹窗或静默下载安装"传奇"微端。该类脚本在 DirectX 强力修复中就已存在。(

主题:"捉迷藏"式收割:撕开鲁大师为首系列企业流量劫持黑幕!

z3960发表于 2026-01-25 09:02

回帖(3):